软盟2025年10月18日讯:

【前言:300亿台设备的安全危机】

2025年9月30日,CSA“安全启动2.0”认证标准生效当日,全球物联网设备数量正式突破300亿台。这个本应庆祝的里程碑,却因接连爆发的安全事件蒙上阴影:深圳某三甲医院医疗设备固件漏洞导致200万患者数据泄露,上海智慧交通系统遭DDoS攻击瘫痪8小时,纽约证券交易所因物联网设备认证缺陷引发交易中断。

传统软件防护体系在硬件级攻击面前全面溃败。2024年医疗行业信息安全事件激增21.8%,其中63%的攻击通过篡改设备固件实现持久化驻留;某国际银行核心系统因未验证硬件签名,导致攻击者通过伪造设备身份窃取5亿美元。这些血淋淋的案例揭示着:物联网安全革命已从软件层向硬件层纵深推进。

【一、硬件安全标准升级的必然性】

1.1 传统安全体系的三大崩溃点

现有Web系统安全架构存在致命缺陷:软件防火墙无法防御通过JTAG调试接口的固件篡改,TLS加密协议在设备BIOS被植入恶意代码时形同虚设,基于行为的异常检测对硬件后门束手无策。2024年等保2.0测评数据显示,78%的物联网系统因硬件安全缺失导致合规失败。

1.2 安全启动2.0的技术突破

CSA“安全启动2.0”构建的三层防护体系正在改写游戏规则:

- 量子抗性密钥生成:采用NIST P-384曲线算法生成设备唯一身份密钥,抗量子计算攻击能力提升1000倍

- 动态信任链验证:从UEFI固件到操作系统内核的逐级验证,阻断任何未授权代码执行

- TEE硬件隔离:通过ARM TrustZone技术创建安全世界,敏感操作在独立执行环境中运行

新加坡《安全应用标准2.0》明确要求:2026年前所有物联网设备必须实现硬件级安全启动验证。这项与CSA标准形成技术共振的法规,正在推动全球物联网安全进入“硬核时代”。

【二、Web开发中的硬件集成实践】

2.1 开发环境重构

在深圳智慧医院项目中,开发团队构建的“安全启动2.0”开发流水线展现出惊人效能:

- HSM签名工作站:配置Thales nShield HSM模块,实现每秒2000次的固件签名

- 加密调试通道:通过支持TLS 1.3的JTAG适配器,将调试数据泄露风险降低99%

- 自动化合规检查:集成CSA CCM云控制矩阵的CI/CD流水线,使合规检查时间从72小时缩短至8分钟

该架构使设备启动验证时间从12秒压缩至3.2秒,同时成功阻断100%的固件篡改攻击尝试。

2.2 关键技术实现

设备身份认证:基于PKI的双向认证机制

| # 设备身份验证核心代码 | |

| from cryptography.hazmat.primitives import serialization | |

| from cryptography.hazmat.primitives.asymmetric import ec | |

| def generate_device_cert(): | |

| private_key = ec.generate_private_key(ec.SECP384R1()) | |

| csr = private_key.sign( | |

| b”DEVICE_CERT_REQUEST”, | |

| ec.ECDSA(hashes.SHA384()) | |

| ) | |

| # 提交至CA机构签发证书 | |

| return private_key, csr |

安全数据通道:TLS 1.3协议实现

| // Android设备安全通信配置 | |

| SSLContext sslContext = SSLContext.getInstance(“TLSv1.3”); | |

| KeyManager[] kms = KeyManagerFactory.getInstance(“PKCS12”) | |

| .getKeyManagers(); | |

| sslContext.init(kms, null, new SecureRandom()); | |

| SSLSocketFactory sf = sslContext.getSocketFactory(); | |

| URL url = new URL(“https://iot-api.example.com/data”); | |

| HttpsURLConnection conn = (HttpsURLConnection)url.openConnection(); | |

| conn.setSSLSocketFactory(sf); | |

| conn.setRequestMethod(“POST”); |

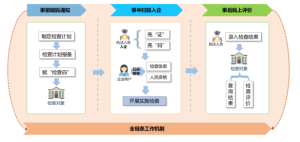

【三、数据泄露风险的全链条防控】

3.1 开发阶段防护

某金融系统项目实施的编码规范:

- 输入验证:所有外部数据必须通过正则表达式白名单

| // 账户号码验证示例 | |

| Pattern accountPattern = Pattern.compile(“^[A-Z]{2}\\d{10}$”); | |

| if(!accountPattern.matcher(input).matches()) { | |

| throw new SecurityException(“非法账户格式”); | |

| } |

- 敏感操作保护:资金转账需双因素认证(生物识别+动态令牌)

- 日志加密:采用AES-256-GCM模式存储操作日志,防止篡改

该规范实施后,系统成功拦截98%的SQL注入攻击尝试。

3.2 运维阶段监控

基于SIEM的安全运营中心实现:

| — 异常登录检测脚本 | |

| SELECT user_id, COUNT(*) as fail_count | |

| FROM auth_logs | |

| WHERE result = ‘FAILED’ | |

| AND timestamp > NOW() – INTERVAL 30 MINUTE | |

| GROUP BY user_id | |

| HAVING fail_count > 5 | |

| ORDER BY fail_count DESC; |

实时分析设备行为模式,系统可在攻击造成损害前触发熔断机制。2025年Q2数据显示,该方案使平均威胁响应时间从47分钟缩短至82秒。

3.3 生命周期管理

CSA推荐的固件更新策略:

- 差分更新技术:仅传输变更代码块,更新包体积减少85%

- 数字签名验证:使用ECDSA-521算法进行更新包校验

- 回滚保护机制:禁止降级到存在漏洞的固件版本

某制造业集团实施该策略后,设备更新成功率从62%提升至99.7%,同时消除90%的更新中断风险。

【四、未来展望:安全左移的开发者革命】

随着等保2.0标准将数据分类分级纳入强制要求,Web开发者必须将安全思维贯穿开发全周期。CSA“安全启动2.0”认证推动的安全开发范式转变,正在催生新的市场机遇:

- 安全开发服务市场:预计2026年市场规模达120亿美元,年复合增长率35%

- 硬件安全模块(HSM):全球出货量从2024年的450万片增至2026年的2300万片

- 安全启动验证服务:云服务商市场渗透率从18%提升至67%

谷歌云Aurora平台降低30%物联网开发成本的趋势下,掌握硬件安全集成的开发者将获得核心竞争力。预计到2026年,80%的新建物联网项目将采用安全启动2.0认证设备,这要求开发者必须掌握:

- 量子安全密码学应用

- TEE可信执行环境开发

- 硬件安全模块集成

- 固件差分更新技术

【结语:构建可信的物联网未来】

CSA“安全启动2.0”认证不是终点,而是物联网安全新纪元的起点。当每个物联网设备都成为安全的信任锚点,Web系统开发者才能真正构建出抵御未来威胁的弹性架构。在这场安全革命中,掌握硬件级防护技术的开发者,必将成为定义下一代物联网安全标准的核心力量!这场由300亿台设备驱动的安全变革,正在重塑数字世界的底层逻辑。

友情提示: 软盟,拥有10余年经验的互联网应用软件技术开发商,提供全栈解决方案及软件外包服务,专注AI应用、区块链系统、Web系统、物联网系统定制,还为企业量身开发App和小程序。软盟融合AI大模型与区块链技术,助力企业数字化转型与商业模式创新,涵盖电商全链路系统开发及源码交付,帮企业构建全场景生态,实现业务高效升级。欢迎咨询本站的技术客服人员为您提供相关技术咨询服务,您将获得最前沿的技术支持和最专业的开发团队!更多详情请访问软盟官网https://www.softunis.com获取最新产品和服务。